Ссылки не то, чем кажутся: информационная безопасность в BIOCAD

Если вы думаете, что специальные агенты бывают только в сериалах, а загадочные преступления случаются исключительно в маленьких туманных городках, — вам пора заглянуть в реальность. Здесь тоже есть очень странные дела, темные силы и свое бюро расследований. Только вместо диктофона у агентов новейшие технологии, вместо улик — лог-файлы, а вместо пончиков — булочки из Hobz.

Инфобез — это не только про антивирусы. Это собственный SOC и борьба с уязвимостями. Специалисты по информационной безопасности BIOCAD ловят неуловимых злоумышленников, взламывают сами себя, чтобы понять, как мыслит преступник, и строят защиту, способную выдержать любую бурю.

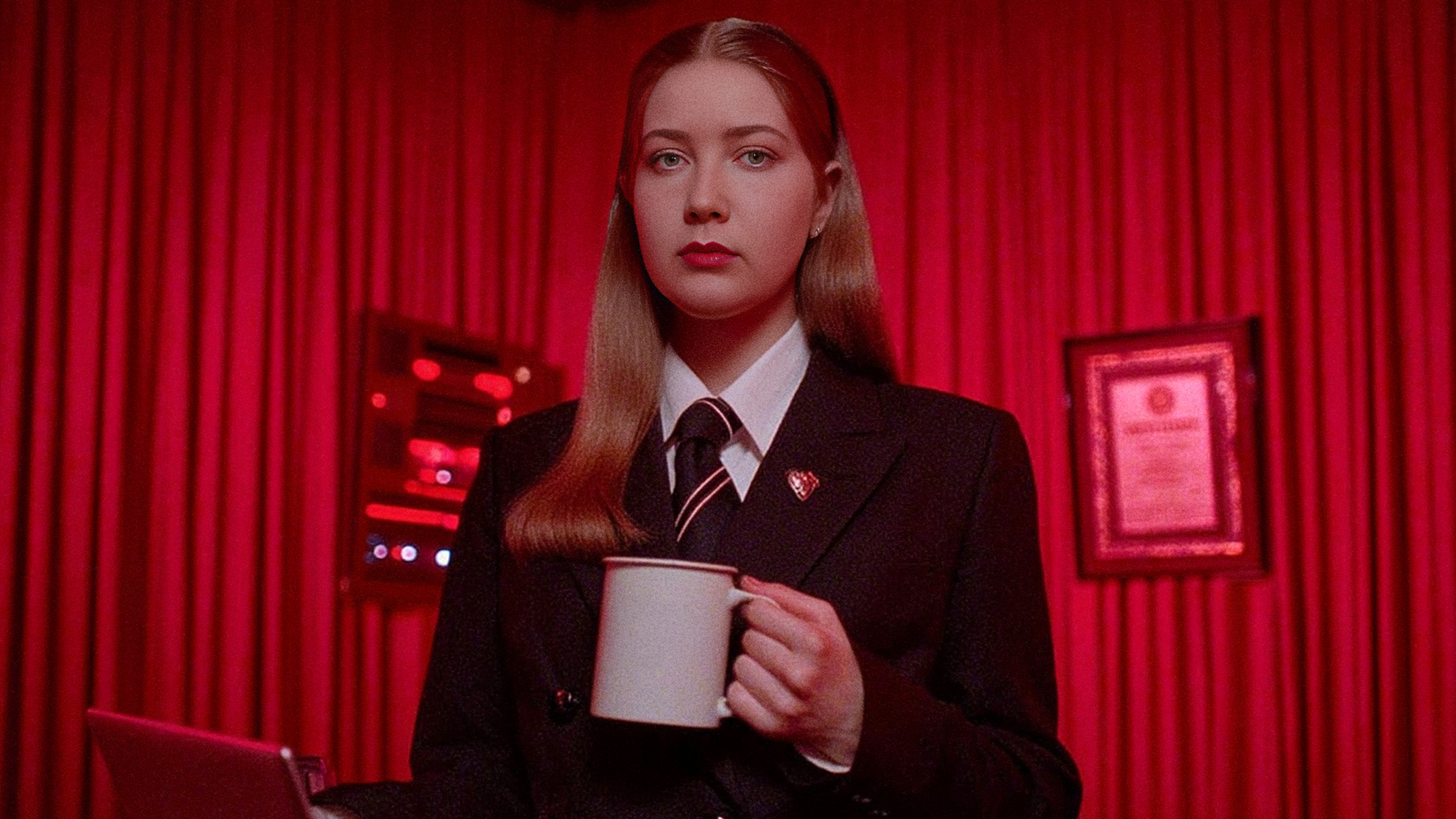

Настя Петрова, директор по информационной безопасности, рассказала B—News о своем карьерном треке и о том, как устроена кибероборона компании. Запасайтесь чашечкой «чертовски хорошего кофе» — будет интересно.

Как стать агентом по информационной безопасности

Расскажу, как все начиналось. Наверное, еще в школе — я училась в математическом классе и обожала физику. Думала, что вырасту и стану физиком-ядерщиком. Но однажды услышала истории про хакеров и криптографию — и очень заинтересовалась. Я пошла с вопросами к папе, и он дал мне книгу Кевина Митника. Вот с нее все и завертелось.

Безопасность данных казалась мне чем-то захватывающим, почти как детектив: следить за уязвимостями, распутывать цифровые преступления, находить виновных. В голове рисовались сцены из «Твин Пикса»: агент Купер с кружкой кофе, странные знаки — и я, охотница за темными силами в сети.

Но когда пришло время выбирать университет, романтический флер вокруг профессии все же немного развеялся, я стала прагматичнее к ней относиться и, в частности, начала думать, где учиться дальше.

Я окончила школу в 2008-м, и тогда информационная безопасность еще не была особенно популярным направлением. Мы с семьей составили список вузов, где можно учиться по этой специальности, и в итоге я выбрала ИТМО. Название факультета звучало весьма захватывающе: Институт комплексного военного образования, кафедра мониторинга и прогнозирования чрезвычайных ситуаций — сокращенно МИПЧС. Когда меня спрашивали, где я учусь, я называла аббревиатуру — и в ответ почти всегда слышала: «Это что, МЧС?»

Особенно мне запомнился курс по той самой криптографии. Мы решали нестандартные задачи — например, шифровали сообщения для друга, выбирали конкретный алгоритм, а потом пытались подобрать ключ и взломать его. Было азартно, почти как игра в шпионов.

Еще из интересного: в вузе нам оформляли допуск к секретной информации. В нашем случае нужна была третья форма допуска, без ознакомления с гостайной. Но все было серьезно: мы собирали справки, проходили специальную комиссию, получали особые корочки.

А из важного, что потом очень пригодилось мне в работе, был курс по правовой защите информации. Тогда это казалось чем-то скучным — ну кому хочется знать, сколько раньше было томов закона о персональных данных и как это устроено в 152-ФЗ? Но у нас была классная преподавательница, которая мотивировала студентов хорошо знать этот предмет. И вот сейчас, во время собеседований с кандидатами в нашу команду, я часто ловлю флешбэки вроде: «Что такое 149-ФЗ?» или «Где изложены основные постулаты информационной безопасности?».

Правовая основа — база, которая тебя заземляет. И ты всегда держишь в голове: какие бы прорывные технологии в развивающемся IT-мире ты ни придумывал, нужно помнить о соблюдении требований законодательства.

Один звонок, который изменил всё: как я попала в биотех

До BIOCAD моя карьера была связана с финансовым сектором — я успела поработать в трех банках. Это отличная школа, особенно в части работы с инцидентами, реагирования на нестандартные ситуации, взаимодействия с Центробанком РФ. Финансовая сфера вообще очень чувствительна к вопросам безопасности: когда на кону деньги, к защите относятся предельно серьезно.

О BIOCAD я узнала случайно — мне сами позвонили и пригласили на собеседование, на которое я почему-то согласилась. Оно прошло успешно, и передо мной встал непростой выбор. С одной стороны, у меня была крутая команда и успешная карьера в банке. С другой — BIOCAD. Меня зацепила миссия: защищать не только активы, а сами жизни. Делать что-то, что имеет реальную ценность для других, а не только для бизнеса.

Решающим стал очень личный момент: моя бабушка болела раком молочной железы. И когда я получила оффер, внутри что-то щелкнуло — я поняла, что хочу быть частью компании, где люди каждый день борются с такими заболеваниями.

Наверное, именно миссия компании повлияла на мое решение работать здесь. Когда ты каждый день идешь на работу с ощущением смысла и понимаешь, что делаешь это ради улучшения качества жизни людей.

И вот — я работаю в BIOCAD уже седьмой год. Это то место, где я по-настоящему выросла как профессионал. Здесь нет застоя: каждый год появляются новые вызовы, новые задачи, новые технологии. BIOCAD все время меняется, и с ним меняешься ты. Иногда кажется, что работаешь уже в новой компании — и это круто. К слову, «чертовский хороший кофе» в довесок к запутанным задачам у нас тоже есть.

Предотвращаем бури: чем занимается инфобез в биотехе

Специалисты по информационной безопасности отвечают за все, что связано с защитой данных и коммерческой тайны. Если перефразировать шерифа из «Твин Пикса», мы будто живем немного в стороне от остального мира компании — там, где есть нечто темное, с чем мы боремся каждый день.

В биотехе у этой борьбы своя специфика. Мы защищаем не только данные сотрудников, но и врачей, пациентов, партнеров и т. д. А значит, и уровень ответственности выше, и требований больше. Фарма и медицина — одни из самых зарегулированных сфер: задач много и они непростые.

Часто приходится работать с большими объемами строго формализованных данных. Мы ищем, как безопасно и легально ими обмениваться, хранить, защищать. И почти всегда балансируем между инновациями и ограничениями законодательства. Иногда хочется придумать что-то прогрессивное, но реалии диктуют свои рамки. Именно в этих точках — самая интересная часть работы.

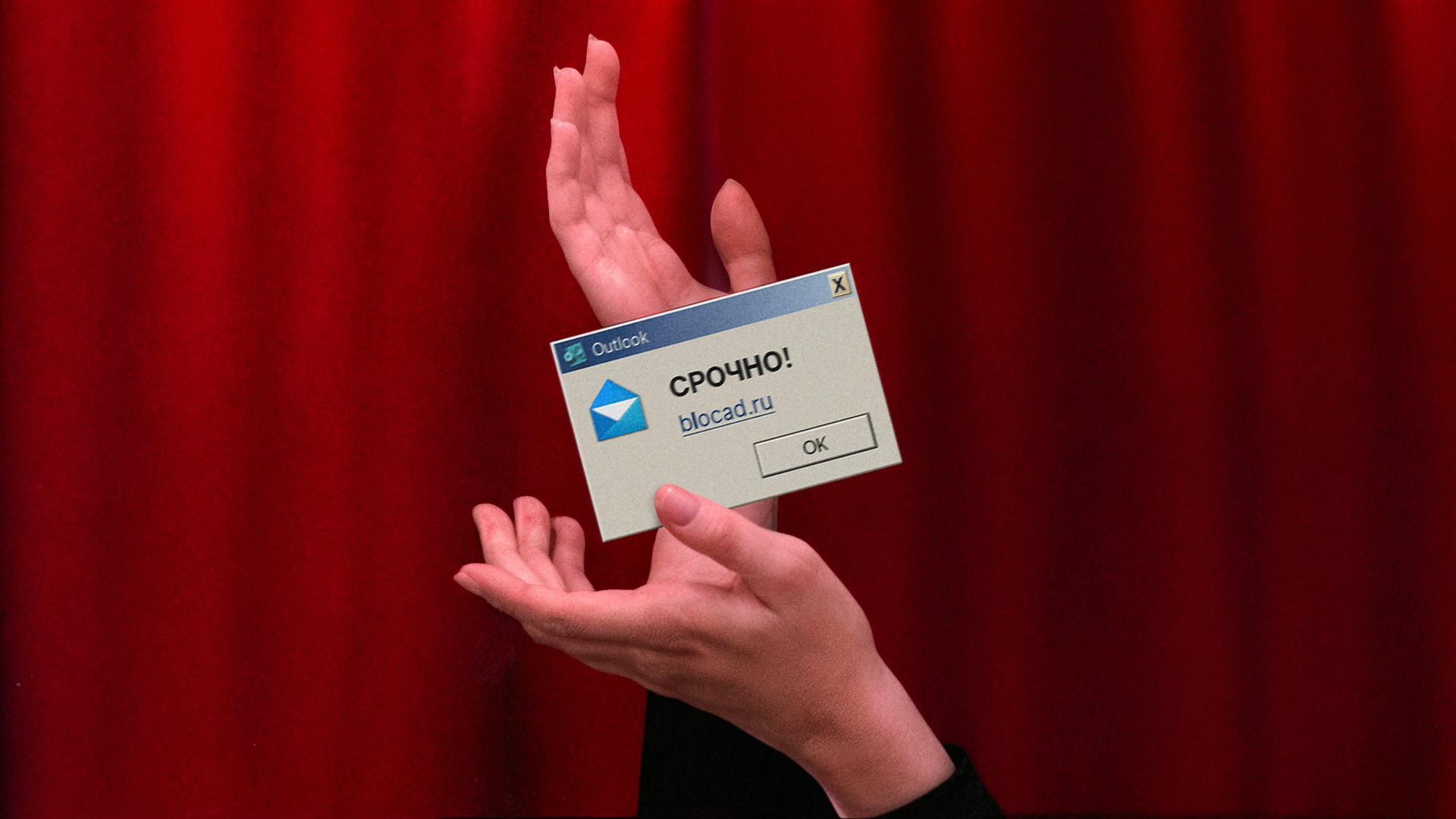

Однажды мы провели внутреннее фишинг-тестирование — разослали сотрудникам письма с имитацией фишинговой ссылки. Результаты, мягко говоря, насторожили: кто-то переходил по ссылке, кто-то даже вводил данные. Мы поняли, что пугать бессмысленно — нужно объяснять. Так родились наши идеи по повышению осведомленности: через юмор, комиксы и живые примеры мы начали выстраивать цифровой иммунитет. Но об этом чуть позже.

Главное — не страшилки, а осознанность. Тут на помощь приходит «пирамида боли» — концепция, придуманная экспертом по кибербезопасности Дэвидом Бьянко. Она показывает, как устроены атаки: внизу — шум, массовый спам, примитивный фишинг. Чем выше, тем опаснее: таргетированные атаки, письма от имени «начальника», знание внутренних процессов, дипфейки. На самом верху — атаки на людей через личные связи и социальную инженерию.

Технику можно защитить, но самый уязвимый элемент — человек. Поэтому мы учим сотрудников замечать аномалии, не бояться задавать вопросы и не стыдиться ошибок. Сообщить об инциденте всегда лучше, чем промолчать.

В этой профессии не бывает удобного времени: злоумышленники всегда выбирают момент, когда ты меньше всего готов. Именно поэтому хорошие решения в инфобезе — это те, которые делают взлом слишком дорогим и слишком сложным. Чтобы атакующий остановился еще на подступах и решил: не стоит оно того.

Трехглавая сова: SOC, техническая защита и комплаенс

В Департаменте информационной безопасности — около 30 человек. У каждого отдела — свой набор экспертиз. Но есть общее: никто не считает себя уникумом, который всё знает. В инфобезе BIOCAD «своя атмосфера», чем-то напоминающая бюро расследований: все наблюдают, все задают вопросы и каждый немного агент Купер.

У нас есть три основных направления — Отдел систем мониторинга безопасности, Отдел технической защиты безопасности, Отдел комплаенса (мы их называем «бумажные безопасники»).

Отдел систем мониторинга безопасности

Это наш Security Operations Center, или просто SOC. Команда, которая круглосуточно следит за всей ИТ-инфраструктурой и реагирует на инциденты. Если в системе появляется что-то подозрительное, ребята находят источник и быстро устраняют угрозу. Обычно такие центры мониторинга безопасности отдают на аутсорс, но у нас — собственный. Внутри есть даже поговорка: «Что нам стоит SOC построить?» Поэтому, можно сказать, этот центр — наша гордость.

Если бы это была серия «Твин Пикса», эти ребята первые заметили бы, что к сети подключился кто-то из параллельной реальности, — и открыли тикет. Как совы: всегда наблюдают, всегда начеку.

Отдел технической защиты безопасности

Это команда, которая настраивает цифровую защиту BIOCAD. Специалисты отдела сопровождают активные средства защиты — антивирусы, сканеры уязвимостей, системы контроля доступа. Они управляют правами в корпоративных сервисах и следят, чтобы к данным имели доступ только те, кому положено.

Иногда — по плану — становятся «злоумышленниками»: проводят пентесты, то есть моделируют атаки и ищут уязвимости в наших системах. Пентест (от penetration testing) — это когда свои играют за чужих, чтобы проверить, насколько мы готовы к атакам. Ребята исследуют способы взлома, тестируют, что произойдет в случае утечки. Всё это — чтобы предотвратить реальные инциденты. В связке с ними работает Отдел комплаенса — команда, которая отвечает за нормативную сторону безопасности.

Отдел комплаенса

Если SOC ловит угрозу в логах, а технари строят виртуальные стены, то комплаенс задает правила игры. Это команда, которая отвечает за то, чтобы мы действовали в рамках закона — и не только по букве, но и по духу.

Комплаенс разрабатывает политики, инструкции и процедуры, следит за тем, чтобы мы соблюдали требования по персональным данным, коммерческой тайне и внутренним регламентам. Их задача — не мешать работать, а защищать компанию от рисков, которые могут обернуться штрафами, проверками или утечками.

Их называют «бумажными безопасниками» не потому, что пишут ради галочки, а потому, что работают с документами: создают прозрачные правила и описывают процессы, которые потом становятся основой нашей информационной безопасности.

На международном языке это направление называется SGRC — Security, Governance, Risk Management and Compliance. Если проще: безопасность, управление, риски и соблюдение требований. Четыре столпа, на которых держится устойчивая система.

Настя с командой ДИБ

В целом информационная безопасность — это не изолированная вертикаль. Это матричная структура, в которой каждый проект может касаться сразу нескольких направлений. SOC не просто мониторит события, а работает с инженерами. Пентест — это не просто «взломали и ушли», он дает рекомендации и помогает закрыть уязвимости. Отдел комплаенса не только пишет политики, но и делает это понятно, с иллюстрациями, гифками, жизненными примерами. Такой подход помогает не быть «отдельным отделом с запретами», а стать частью потока.

У нас есть цель — быть не «инфобезом, который мешает жить», а инфобезом, с которым безопасно и удобно. Это не всегда просто. Но возможно.

Сценарий, который стал реальностью: мой карьерный трек и проекты в BIOCAD

Все началось с комплаенса. Я пришла в BIOCAD менеджером по информационной безопасности: писала политики, разрабатывала нормативные документы, наводила порядок в регламентах.

Через полтора года меня увлекла форензика — расследование инцидентов и поиск цифровых улик. Начала изучать тему глубже, прошла курсы, погрузилась в практику. Руководитель заметил интерес и предложил перейти на позицию инженера.

Позже в компании решили создать полноценный Департамент информационной безопасности. Нужны были люди, готовые взять на себя направления, в том числе управленческие. Я откликнулась.

Мне нужно было представить свое видение будущего департамента — какие задачи он решает, как развивается, кого нанимает и каким образом выстраивает связи внутри компании.

Я подготовила сценарий развития и представила его раньше срока. Так и стала руководителем нашего SOC.

Спустя 3 года я стала директором департамента. Сейчас, уже на позиции директора, я понимаю: руководитель должен быть не только менеджером, но и лидером — человеком, за которым хочется идти. Вдохновлять команду, брать на себя вызовы, показывать направление.

Но одной харизмы мало. Особенно в технарской среде. Здесь важно разбираться в «матчасти» и быть сильным в хард скилах. Если у тебя нет технического бэкграунда, команда это быстро почувствует — и за тобой просто не пойдут. Общий язык не найдете.

Как прививать сотрудникам правила инфобеза: Cyber Things, «КиберГринч», а теперь и «Твин Пикс»

Если вспомнить все проекты, которыми я занималась в BIOCAD, то скучных среди них не было. Развивать информационную безопасность в уже выстроенной ИТ-экосистеме — задача не из простых. Тут не получится спрятаться в рутину — каждый процесс словно новый уровень сложности.

Но дело не только в технологиях. Нам, специалистам по инфобезопасности, важно не просто внедрять правила, а объяснять людям, зачем это нужно. Находить общий язык с другими подразделениями, говорить о сложном понятно — часть нашей профессии.

В 2019 году, прямо перед Новым годом, мы запустили ежегодный проект «КиберГринч». Представьте: в корпоративной вселенной появляется вымышленный злодей, который «хочет украсть» наши данные. Чтобы его остановить, нужно пройти миссию — игру, в которой участвуют все сотрудники компании.

Проект оказался настолько вовлекающим, что каждый год нам пишут: «А когда КиберГринч?» — уже за месяц до запуска. А после называют его лучшей активностью года.

В 2022 году мы провели большую коммуникационную кампанию Cyber Things в стиле сериала «Очень странные дела», где рассказывали о разных мошеннических схемах и способах защитить себя от вторжения, с кучей заданий и конкурсов. Кампания продолжается до сих пор.

В 2024 году выпустили видеоподкаст в стиле «Твин Пикса» — и нам так понравилось, что мы решили упаковать эту тему и в статью.

Такие проекты делают безопасность понятной и живой: они повышают осознанность сотрудников, развивают внимательность и ответственность, формируют культуру защиты через вовлечение и интерактив. Благодаря этому каждый становится частью общей инфобезопасности компании.

Когда безопасность — это миссия, а не просто правила

Помните: реальность всегда круче вымысла. В BIOCAD информационная безопасность — это не абстрактные риски и сухие правила. Это живая защита того, что создается здесь и сейчас: наших препаратов, исследований, интеллектуальной собственности. Ты работаешь не ради безопасности «ради безопасности», а ради людей, процессов и науки.

BIOCAD меняет само ощущение миссии. Здесь инфобез — не набор запретов, а часть логики: защищаешь не просто файлы, а разработки, способные спасти человеческую жизнь. Это меняет фокус и уровень ответственности.

Если бы мы были героями сериала, то были бы теми самыми тихими аналитиками, которые даже глубокой ночью заметят нечто странное в системе и не дадут злу проникнуть в наш мир. Ведь настоящая безопасность — это не игра, а бдительность и решимость каждый день.

И каждый, кто не открывает подозрительные ссылки, кто говорит «стоп» при странной активности, кто зовет нас на помощь, — уже агент. Просто не все пока знают об этом.

И да, у нас тоже есть своя «красная комната». Но это уже другая история. Закончу своей любимой фразой:

Оставайтесь с нами и будьте в безопасности!